Preso tradotto e adattato da top10vpn

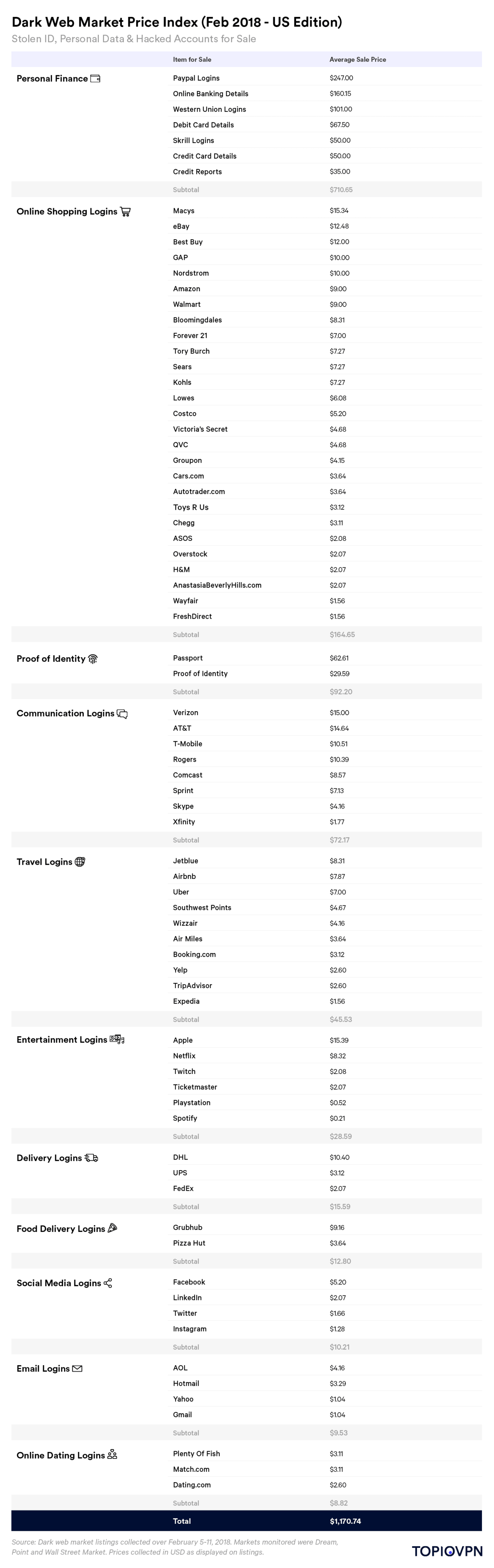

I truffatori stanno comprando e vendendo le tue informazioni personali rubate sul darkweb e non si tratta solo di dettagli della carta di credito.

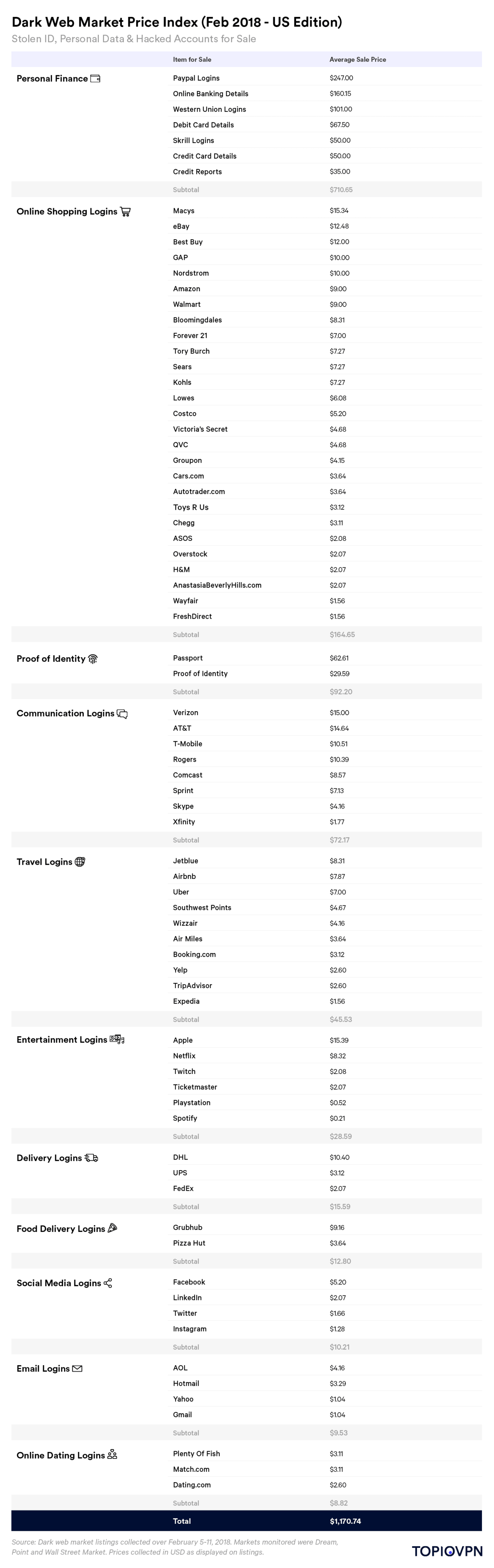

Con profili di incontri hackerati, servizi di streaming e persino account di Airbnb in vendita, abbiamo creato l’indice dei prezzi di mercato del mercato nero (US Edition) per monitorare questo traffico illecito.

Ndr. Non credere che da noi sia tanto diverso, comunque, sei su internet “la rete globale” bello.

La tua intera identità online potrebbe valere meno di $ 1,200, secondo una nuovissima ricerca sulla vendita illecita di informazioni personali rubate sul dark web

Anche se non sorprende sapere che i dettagli della carta di credito sono tra i più scambiati, lo sapevate che i truffatori stanno hackerando account Uber, Airbnb e Netflix e li vendono per non meno di $ 10 ciascuno? Tutto ha un prezzo sul dark web.

I conti Paypal con un saldo salutare attirano i prezzi più alti (in media $ 247). All’altro estremo della scala però, gli account Grubhub o Walmart hackerati valgono meno di $ 10. Gli aspiranti truffatori possono facilmente spendere di più per il loro panino all’ora di pranzo piuttosto che per acquistare account di clienti rubati per negozi online come Costco ($ 5) e ASOS ($ 2).

L’utente medio ha dozzine di account che formano la sua identità online, ognuno dei quali può essere hackerato e venduto. 7

Il nostro team di esperti di sicurezza ha esaminato decine di migliaia di annunci su tre dei più popolari mercati del dark web, Dream, Point e Wall Street Market.

Questi siti web crittografati, che possono essere raggiunti solo utilizzando il browser Tor, consentono ai criminali di vendere anonimamente informazioni personali rubate, insieme a tutti i tipi di contrabbando, come droghe e armi illecite.

Ci siamo concentrati su elenchi con ID rubato, account hackerati e informazioni personali rilevanti per gli Stati Uniti per creare l’indice dei prezzi del mercato web scuro. Abbiamo calcolato i prezzi medi di vendita per ogni articolo e siamo rimasti scioccati nel vedere che $ 1,170 è tutto ciò che costerebbe acquistare l’intera identità di qualcuno se dovessero avere tutti gli articoli elencati.

Per aiutare gli Stati Uniti a capire quanto valgono i loro dati personali abbiamo creato il seguente indice dei prezzi.

I prezzi di vendita spiegati

Personal finance

I dettagli finanziari in bianco sono di gran lunga gli articoli più comunemente elencati, in particolare le carte di credito sono le più preziose. I prezzi di vendita tendono ad essere il 10% del saldo disponibile, tuttavia abbiamo trovato esempi credibili di account Paypal che costavano il doppio, suggerendo un’elevata domanda corrente per questi account.

Un tipo popolare di quotazione è ciò che è noto come “Fullz”. Questi pacchetti di informazioni di identificazione “complete”, a volte sono impacchettati con dettagli finanziari o venduti separatamente. Abbiamo trovato elenchi con il nome delle persone, l’indirizzo di fatturazione, il cognome da nubile della madre, il numero di previdenza sociale, la data di nascita e altri dati personali.

Proof of identity

Una delle tattiche preferite dai criminali informatici è quella di creare linee di credito nel nome di qualcun altro. Ecco perché vediamo scambiare ogni sorta di prova digitale dell’identità, come scansioni di passaporti, selfie e bollette.

I prezzi elevati riflettono la facilità con cui tali articoli possono essere utilizzati per commettere frodi.

Shopping online

Ci può essere un grande calo nel prezzo, ma i conti degli acquisti online compromessi offrono molte opportunità di frode.

La maggior parte delle gestioni cambia per meno di $ 10, alcuni per molto meno di quello.

Memorizzare i dettagli di pagamento nei conti Amazon o Bestbuy può essere molto conveniente ma lascia i titolari di conti aperti a una serie di truffe, tali frodi ordinano oggetti costosi per poi rivenderli e intascare i contanti.

Anche i conti gestiti da hacker su eBay sono particolarmente allettanti in quanto non solo consentono ai criminali di ingannare gli acquirenti per inviare denaro per inserzioni false, ma anche di acquistare beni costosi con i fondi del proprietario dell’account per intercettare e vendere.

Travel Dispite

Con un prezzo di vendita medio inferiore a $ 8 gli account Airbnb compromessi aprono un mondo di truffe al compratore. Ci sono state segnalazioni di hacker che cambiano i dettagli di pagamento degli host per rubare i loro guadagni.

I truffatori gestiscono anche account di ospiti di alto livello per prenotare soggiorni in proprietà premium e persino svaligiare i padroni di casa. Airbnb ha introdotto nuove misure di sicurezza, ma nei suoi forum della community continuano a essere pubblicate storie dell’orrore.

Ci sono state anche notizie di russi che usano account Uber hackerati, che vendono qui per soli $ 7, per farsi pagare grandi conti per viaggi Uber che il vero proprietario non ha mai preso , a volte dall’altra parte del mondo. L’accesso ad altri account di viaggio, come Booking.com, offre ai criminali l’opportunità di inviare e-mail fasulle inducendo le persone a effettuare pagamenti di alto valore relativi alle loro modalità di viaggio, oltre a rubare la loro carta di credito.

Entertaining

Come con la maggior parte degli account compromessi che abbiamo trovato in vendita sul Web scuro, questi accessi offrono un percorso verso il potenziale furto di identità. Un ulteriore vantaggio è che i criminali opportunisti possono anche trasmettere i contenuti gratuitamente, almeno fino a quando il vero proprietario non nota che il loro account Netflix o Spotify è stato compromesso. Il basso costo di questi articoli riflette la limitata capacità di riutilizzo.

Communication

Gli account Skypesono stati utilizzati per inviare spam anche quando è stata attivata l’autenticazione a due fattori. I messaggi di spam contengono talvolta collegamenti di phishing a siti popolari come LinkedIn e Baidu.

Gli account di telefonia mobile sono una miniera di opportunità di frode, in particolare dato l’uso di messaggi SMS per la verifica del conto bancario, ad esempio.

Gli accessi di Facebook a $ 5,20 si vendono più cari di altri account di social media a causa del maggior potenziale in grado di fornire sufficienti dati personali per ottenere l’accesso a account più redditizi o commettere furti d’identità.

I selfie e il food porn di Instagram potrebbero non avere alcun valore per i truffatori, ma i conti hacker sulla piattaforma rimangono in vendita, anche se per un dollar. Per un investimento così basso, può essere interessante per i criminali informatici accedere e vedere cosa potrebbero trovare utile per il furto di identità.

Ottenere l’accesso alle e-mail di una vittima è spessol’aspetto critico di una truffa online, anche se non è altrettanto utile come altri account. I dettagli della carta di credito non sono in genere memorizzati lì, mentre la ricerca di migliaia di e-mail in cerca di informazioni personali non è efficiente come altri metodi.

La sicurezza su Gmail, come l’autenticazione a due fattori e gli avvisi di accesso sospetti, spinge il prezzo a solo $ 1 rispetto ad altri fornitori, in quanto l’accesso può essere revocato rapidamente, rendendo inutili i dettagli compromessi.

Food delivery

Sembra che anche i truffatori abbiano fame, hackerando servizi di consegna di cibo come Grubhub per ordinare in modo fraudolento cibo e alcolici costosi. Ci sono rapporti di ordini di quasi $ 180 che vengono incasinati su account hackerati, che vendono per poco più di $ 9 sul dark web.

Dating

Questi tipi di annunci sono usciti con il prezzo medio più basso nel nostro indice, che riflette il loro uso limitato ai criminali. Mentre gli account di appuntamenti piratati potrebbero sicuramente essere usati per “catfishing”, un classico congo in cui il truffatore adotta un’identità fittizia per attirare la vittima in una relazione per trarne vantaggio finanziario, è più economico e più facile creare solo account falsi.

Ovviamente, come con la maggior parte degli articoli nel nostro indice, c’è la possibilità di estrarre l’account per informazioni personali per aiutare con il furto di identità.

La linea di fondo è che gli hacker proveranno a vendere tutto ciò che hanno nella speranza di ricavare qualche valore dalla loro attività criminale.

Metodologia: il nostro team ha esaminato tutte le schede relative alle frodi su tre dei più grandi mercati del dark web, Dream, Point e Mercato di Wall Street dal 5 all’11 febbraio 2018. Gli elenchi pertinenti sono stati raccolti e classificati per calcolare i prezzi medi di vendita. Indice dei prezzi di mercato Web scuro – Feb 2018 – Raw